Compare commits

2 commits

4fc6e3cf52

...

bc127816df

| Author | SHA1 | Date | |

|---|---|---|---|

|

|

bc127816df | ||

|

|

15e7cbd78e |

39 changed files with 12654 additions and 5346 deletions

|

|

@ -29,5 +29,5 @@ jobs:

|

|||

|

||||

- name: Deploy to production

|

||||

run: |

|

||||

sudo rm -rf /opt/gbo/websites/docs.pragmatismo.com.br/*

|

||||

sudo cp -r ./build/. /opt/gbo/websites/docs.pragmatismo.com.br/

|

||||

sudo rm -rf /opt/gbo/websites/compliance.pragmatismo.com.br/*

|

||||

sudo cp -r ./build/. /opt/gbo/websites/compliance.pragmatismo.com.br/

|

||||

|

|

@ -1,11 +0,0 @@

|

|||

---

|

||||

sidebar_position: 1000

|

||||

---

|

||||

|

||||

# Apendix I - Database Model

|

||||

|

||||

The database model can be seen on the picture bellow. In each .gbapp or .gblib

|

||||

the folder **Model** will contain the Sequelize definition for each one of these

|

||||

tables and their relationship.

|

||||

|

||||

|

||||

|

|

@ -1,11 +0,0 @@

|

|||

---

|

||||

sidebar_position: 1000

|

||||

---

|

||||

|

||||

# Apendix II - Network Diagrams

|

||||

|

||||

## Reverse Proxy for Development

|

||||

|

||||

When establishing a local development machine, an user can use the ngrok based proxy. The diagram shows how the localhost becomes accesible when the Bot Service need to connect, routing messages from the cloud to the local development server machine.

|

||||

|

||||

|

||||

|

|

@ -1,71 +0,0 @@

|

|||

---

|

||||

sidebar_position: 10

|

||||

---

|

||||

|

||||

# Run and Talk

|

||||

|

||||

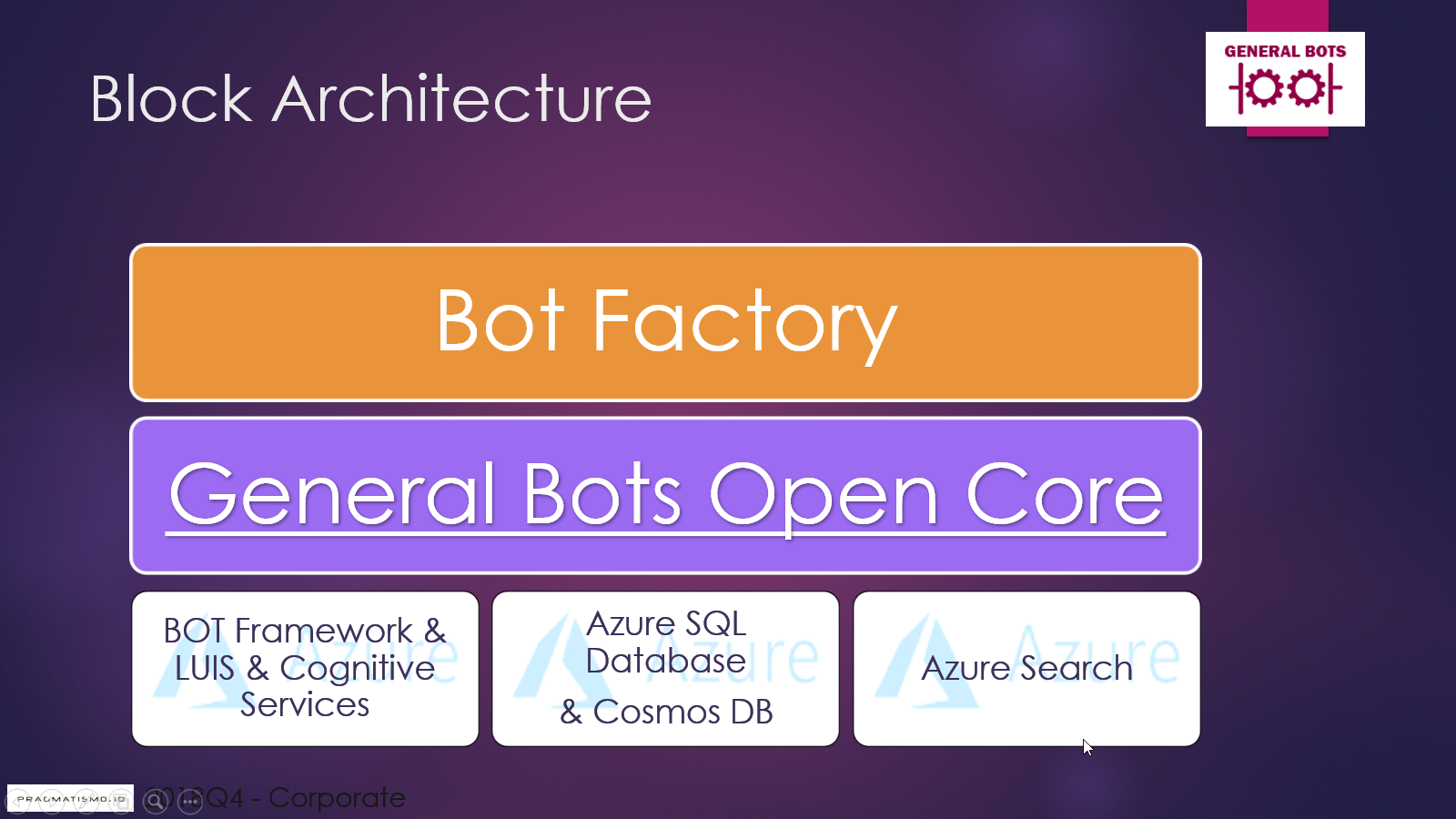

### Bot Development Stack

|

||||

|

||||

|

||||

|

||||

### Diagram Description

|

||||

|

||||

1. **gbapp** and **gblib** are folder extensions within the GeneralBots package type, responsible for GeneralBots services in a back-end development environment. A General Bot App comprises four components: dialogs, models, services, and tests.

|

||||

|

||||

2. The **.gbui** extension pertains to the GeneralBots front-end development environment. Angular, Riot, React, and HTML enable dynamic functionality for GeneralBots services.

|

||||

|

||||

3. The **.gtheme** extension is utilized by GeneralBots designers using CSS and PS technologies. A theme consists of CSS files and images.

|

||||

|

||||

4. **.gbDialog** is an extension responsible for GeneralBots' communication with end-users through bot services. **.gbkb** is a package for executing various types of media.

|

||||

|

||||

5. The **.gbot** extension refers to the GeneralBots service product.

|

||||

|

||||

6. **.gbai** denotes the architecture construction of the GeneralBots application.

|

||||

|

||||

### The Bot Factory

|

||||

|

||||

|

||||

|

||||

GeneralBots aims to deliver bots on Azure in an easy and efficient manner. Utilize office tools like Word or Excel for editing your bot, leveraging code (JavaScript or TypeScript) only for custom requirements.

|

||||

|

||||

## How To

|

||||

|

||||

### Running the Server Locally

|

||||

|

||||

1. Install [Node.js](https://www.npmjs.com/get-npm), the current-generation General Bot code execution platform.

|

||||

2. Open a **Terminal** on Linux and Mac, or a **Command Prompt** or PowerShell window on Windows.

|

||||

3. Type `npm install -g botserver` and press **ENTER**.

|

||||

4. Type `gbot` to start the server core.

|

||||

|

||||

### Notes:

|

||||

|

||||

- [*nodejs.install* Chocolatey Package](https://chocolatey.org/packages/nodejs.install) is also available (Chocolatey is a Windows package manager).

|

||||

- The zip source code for General Bot is available for [Download](https://codeload.github.com/pragmatismo-io/BotServer/zip/master).

|

||||

|

||||

### Running Unit Tests

|

||||

|

||||

1. Navigate to the BotServer root folder.

|

||||

2. Execute tests with `npm test`.

|

||||

|

||||

### Copying Source Code to Your Machine

|

||||

|

||||

1. [Download](https://codeload.github.com/pragmatismo-io/BotServer/zip/master) the zip file.

|

||||

|

||||

## Omnichannel

|

||||

|

||||

Omnichannel allows conversations to flow seamlessly regardless of the channel, as all interactions are recorded, preserving the consumer's history and profile.

|

||||

|

||||

## Spell Checker

|

||||

|

||||

GeneralBots performs spell-checking to identify and correct typographical errors.

|

||||

|

||||

## Speech to Text

|

||||

|

||||

Enable user speech recognition directly with GeneralBots.

|

||||

|

||||

## Branding

|

||||

|

||||

Branding encompasses all aspects of a company's identity management, including its name and corporate visual elements.

|

||||

processing, and output through natural language.

|

||||

|

||||

---

|

||||

330

docs/chapter-02-Communication.md

Normal file

330

docs/chapter-02-Communication.md

Normal file

|

|

@ -0,0 +1,330 @@

|

|||

---

|

||||

title: 2. Communication

|

||||

sidebar_label: 2. Communication

|

||||

sidebar_position: 2

|

||||

---

|

||||

|

||||

1. Name files, items, documents, and elements with complete and capitalized names;

|

||||

2. Choose expository texts over first-person texts to facilitate content collaboration;

|

||||

3. Begin sentences with capital letters and write words in full;

|

||||

4. Read about the communication in the code of conduct: https://github.com/GeneralBots/BotServer/blob/master/CODE_OF_CONDUCT.md;

|

||||

5. "OK" in uppercase is easier to visualize as acceptance;

|

||||

6. When pasting content, check if a corporate tool can be used to store it in the correct location and send only the address in the conversation;

|

||||

7. When writing a list of items, end each item with a semicolon. End with a period on the last item. Example:

|

||||

- Tuesday (07/06) at 11:00 AM;

|

||||

- Wednesday (07/07) at 11:00 AM;

|

||||

- Thursday (07/08) at 4:00 PM.

|

||||

8. Number the list if it facilitates indexing or evidence of order;

|

||||

9. Choose to input information directly into associated systems (e.g., XRM, HR, ALM, etc.) rather than note-taking applications (OneNote, Joplin, etc.);

|

||||

10. Maintain a professional tone in all communications, avoiding slang, excessive informality, or emotional language;

|

||||

11. Use inclusive language that respects diversity and avoids gender, cultural, or other biases;

|

||||

12. When creating technical documentation, include version numbers and last update dates;

|

||||

13. When referencing sensitive information, use appropriate data classification markings (e.g., CONFIDENTIAL, INTERNAL USE ONLY);

|

||||

14. Document review processes should follow a consistent method with clearly defined approvers and timelines.

|

||||

|

||||

### 2.1.2. Visual Identity and Corporate Branding

|

||||

|

||||

1. Use the company's official templates for all formal communications;

|

||||

2. Apply the correct logo version (full color, monochrome, or inverted) according to the background;

|

||||

3. Maintain the corporate color palette in all visual communications;

|

||||

4. Do not modify, stretch, or recolor the company logo;

|

||||

5. Include appropriate legal notices and disclaimers in external communications;

|

||||

6. Apply standard footer information on all formal documents including confidentiality statements.

|

||||

|

||||

## 2.2. Emails

|

||||

------------

|

||||

|

||||

### 2.2.1 General

|

||||

|

||||

1. Keep the client's point of contact (e.g., Project Manager) in copy on messages sent to collaborators at the client or to third parties about ongoing or finishing projects;

|

||||

2. When pasting from other sources, ensure that the text formatting is consistent with the rest of the message and signature;

|

||||

3. Avoid long emails and try to include a final sentence where the person reading has the conditions to make decisions with the message quickly. Perform automatic spelling correction and verify the appropriate use of pauses and punctuation, promoting a formal level of writing that leads to immediate understanding, without the need for re-readings;

|

||||

4. Choose to draft information directly in the associated tools such as Team Services, transmitting only the hyperlink of the item in question already created in the tool;

|

||||

5. The To and Cc fields should be used with discretion, with only those people who need to take some action with the email being primarily included in the To field. Recipients who are only following the email thread should be inserted in the Cc field;

|

||||

6. Do not forward internal emails directly to clients, choose to restart the corresponding email thread to respond, or start a new conversation;

|

||||

7. Choose to thank the person in advance or when meeting them in person rather than sending a "thank you" email only. Within an *empty inbox philosophy*, emails are documents processed in sequence, and items of this nature can considerably increase the amount of work;

|

||||

8. Only set the email with High Priority (Exclamation Icon) if it is really an urgent case;

|

||||

9. When asking questions, choose to use only one question mark, which already shows questioning;

|

||||

10. When commenting on the execution of an ongoing activity, send an estimated completion deadline, minimizing the chance of the question needing to be formulated;

|

||||

11. The use of attachments by email should be avoided, opting for the use of the Portal, ALM, or associated tool;

|

||||

12. Choose to update the documentation and respond with the link of the latest edition showing the questioner the answer to the doubt in the form of text insertion(s) in the target documentation;

|

||||

13. When finalizing a request by email to which the person is notified by another means, for example, when meeting a scheduling request that the person will receive the invitation automatically, it is not necessary to respond to the original email, since the person will already be aware by the invitation received;

|

||||

14. Keep the email thread unchanged when responding, choosing to duplicate the content and make insertions in the message being composed;

|

||||

15. Only deal with the subject specified in the subject field in the email. Other issues should be addressed in a new email;

|

||||

16. When mentioning virtual or physical locations, provide the corresponding URL or address;

|

||||

17. Apply appropriate data classification markings in the subject line when discussing sensitive information (e.g., [CONFIDENTIAL], [INTERNAL]);

|

||||

18. Never send passwords, access credentials, or personally identifiable information (PII) through unencrypted email;

|

||||

19. Use encryption when discussing sensitive client data or transmitting protected information;

|

||||

20. For emails containing sensitive information, include a confidentiality notice in the footer;

|

||||

21. Report suspicious emails to the information security team without opening attachments or clicking links.

|

||||

|

||||

### 2.2.2. Work Location Reservation

|

||||

|

||||

1. Anyone can reserve their workplace with a Do Not Disturb sign;

|

||||

2. When working remotely, update your status in the corporate communication tool to reflect your availability;

|

||||

3. For shared workspaces, utilize the company's reservation system to book spaces in advance.

|

||||

|

||||

### 2.2.3. Email Farewell and Signature

|

||||

|

||||

Maintain the farewell and signature as concise as possible and copy the CEO's, which is the standard example.

|

||||

|

||||

Note: Remove all standard offers from your device such as 'Get Program for Service'.

|

||||

|

||||

**Standard Signature Format:**

|

||||

```

|

||||

Full Name

|

||||

Position | Department

|

||||

Pragmatismo

|

||||

+XX (XX) XXXX-XXXX

|

||||

email@pragmatismo.com.br

|

||||

www.pragmatismo.com.br

|

||||

```

|

||||

|

||||

**Confidentiality Notice:**

|

||||

```

|

||||

This message and any attached documents contain confidential information and are intended solely for the named recipient. If you have received this message in error, please notify the sender immediately and delete this message from your system. Any unauthorized use, disclosure, copying, or distribution is strictly prohibited.

|

||||

```

|

||||

|

||||

### 2.2.4. Meetings

|

||||

|

||||

1. Add ProjectOffice@Pragmatismo as an optional recipient in all invitations sent to clients;

|

||||

2. Offer date and time suggestions in the invited person's time zone within the first sentence of the invitation, keeping the day suggestions without exceeding more than one week ahead in duration, for example: Tue, Thu, and Mon (extending over the weekend) or Mon, Thu, and Fri (in the same week);

|

||||

3. List additional dates to facilitate scheduling for those reading the invitation email so they can decide more easily;

|

||||

4. If it is a physical meeting, make sure to fill in the address correctly so that the GPS feature helps those who are traveling;

|

||||

5. In case of Conference, send the invitation using Microsoft Teams integration (Web, Windows Calendar, or Outlook Desktop);

|

||||

6. If there is recurrence, describe in the body of the meeting the topics that should be reviewed in each occurrence of the meeting. Remember that the body of the invitation will be valid until the end of the last occurrence with the same text;

|

||||

7. Send the invitation with the same email model, including signature;

|

||||

8. In meetings, prioritize entry through the Standard Communicator, always log in with the corporate account;

|

||||

9. Choose to join 05 minutes before meetings. Globally establish a tolerance for your own delay of 5 minutes to be in the meeting, warning in advance in case of unforeseen events. Tolerate delays no more than the usable time of the meeting without impairing its quality, or according to your availability - suggesting rescheduling in case of compromise;

|

||||

10. Do not use Optional in invitations, consult people beforehand before sending only to those who will actually participate in the meeting;

|

||||

11. Describe the subject of the meeting objectively and add macro topics to be discussed. During the meeting, discuss the planned topics and keep the discussion in the context of the established subject;

|

||||

12. For team meetings, simply schedule the meeting without the need to ask about availability, which is published in each person's schedule;

|

||||

13. Even for team meetings, plan the schedules in advance, making sure not to send invitations for meetings on the same day or with less than at least 48 hours in advance;

|

||||

14. If the client is late, call by phone to find out if they are having any difficulty entering virtual rooms or at the establishment's reception;

|

||||

15. All meetings discussing sensitive data must be conducted in secure, private spaces;

|

||||

16. Begin meetings with a reminder of confidentiality obligations when sensitive information will be discussed;

|

||||

17. Record meetings only with explicit consent from all participants and in compliance with applicable privacy laws;

|

||||

18. Document all decisions related to data handling or security measures in the meeting minutes;

|

||||

19. End meetings with clear action items, responsible parties, and deadlines.

|

||||

|

||||

Notes:

|

||||

Subscribe to: https://calendar.help

|

||||

|

||||

Meeting Invitation Model:

|

||||

|

||||

```

|

||||

<greeting>

|

||||

<sentence>

|

||||

|

||||

How is your availability next Thursday (12/02) at 10:00 AM?

|

||||

|

||||

Other suggestions:

|

||||

- tomorrow, 12/03 – 10:00 AM;

|

||||

- Monday, 12/07 – 08:00 AM.

|

||||

|

||||

<farewell>

|

||||

```

|

||||

|

||||

### 2.2.5. Creating Issues and Updating Requirements Based on Email

|

||||

|

||||

If any email is sent with relevant information to the project, the lifecycle tool must be updated before the information is passed on through the tool itself, in a structured manner.

|

||||

|

||||

### 2.2.6. Scheduled Email Sending

|

||||

|

||||

1. Emails should be sent to clients respecting the destination time zone and business hours through a feature in the collaborative tool;

|

||||

2. Scheduling allows messages to reside in the outbox for some more time before they depart, thus it is possible to have another chance of editing before the final sending;

|

||||

3. If the client contacts proactively on a date prior to the message, be sure to review the sense of sending the message still in the Outbox, see [Article](https://support.office.com/pt-br/article/Delay-or-schedule-sending-email-messages-026af69f-c287-490a-a72f-6c65793744ba).

|

||||

|

||||

### 2.2.7. Formatting

|

||||

|

||||

1. Emails should be sent to the client with minimal formatting to facilitate reading on devices such as smart watches;

|

||||

2. If the client sends an email without formatting, choose to use the text version of the email from then on;

|

||||

3. Use structured format (headings, bullet points) for complex information to improve readability;

|

||||

4. For sensitive data, consider using document links instead of embedding information directly in the email body.

|

||||

|

||||

### 2.2.8. Copies

|

||||

|

||||

Add ProjectOffice@Pragmatismo as optional in all emails sent to the client. If the email is being exchanged within another corporation, copy the Project Office representative in the client's account in question, so that the information does not leave the perimeter agreed upon in the project in question.

|

||||

|

||||

### 2.2.9 Forwarding

|

||||

|

||||

1. When forwarding messages internally with strategic commercial comments, add 'INTERNAL:' as the subject prefix;

|

||||

2. Exchange messages marked as 'INTERNAL:' only within the Pragmatismo domain (do not externalize);

|

||||

3. Never forward emails containing client data to external parties without explicit authorization;

|

||||

4. When forwarding emails, review the entire thread to ensure no sensitive information is inadvertently disclosed.

|

||||

|

||||

## 2.3. Meeting Minutes with Client

|

||||

--------------------------------

|

||||

|

||||

The minutes should be published on the project Wiki at the end of each meeting to be sent to the participants with the name of Minutes_dd_mm_yyyy (ex.: Minutes_25_01_2023).

|

||||

|

||||

### 2.3.1 Minutes Format

|

||||

|

||||

#### Information

|

||||

|

||||

Alignment of requirements and general discussion on usability and architecture.

|

||||

|

||||

| Item | Value |

|

||||

|----------|-------------------------------------------------------------------------------|

|

||||

| Date: | January 25, 2023 |

|

||||

| Time: | 3:00 PM |

|

||||

| Location:| Av. Pres. Castelo Branco, Portão 3 - Maracanã, Rio de Janeiro - RJ, 20271-130 |

|

||||

| Video: | [Watch](http://pragmatismo/video) |

|

||||

| Security Classification: | INTERNAL USE ONLY |

|

||||

|

||||

#### Participants

|

||||

|

||||

- Name Surname \<client @domain\>

|

||||

|

||||

- Name Surname \<someone-from-company @pragmatismo.com.br\>

|

||||

|

||||

#### Topics

|

||||

|

||||

| Item | Responsible | Date |

|

||||

|---------------------------------------|------------------------|------------|

|

||||

| Discussion of Robot requirements | All | \- |

|

||||

| Presentation of Car requirements | Client | \- |

|

||||

| Kick-off can be held on 02/29. | Someone from Company | 02/01/2023 |

|

||||

|

||||

#### Pending Issues ([Link]))

|

||||

|

||||

| ID | Title |

|

||||

|-----|------------------------------------------------|

|

||||

| 001 | Access to SharePoint |

|

||||

| 002 | Obtain list of SharePoint groups and lists |

|

||||

| 003 | Obtain field suggestions for forms |

|

||||

| 004 | Send Manual for publication on the Intranet |

|

||||

|

||||

#### Data Protection Notes

|

||||

|

||||

| Item | Description |

|

||||

|------|-------------|

|

||||

| Data Categories Discussed | [List types of data discussed: personal data, financial data, etc.] |

|

||||

| Processing Purpose | [Document the purpose for data processing discussed in meeting] |

|

||||

| Data Security Measures | [List any security measures agreed upon for handling this data] |

|

||||

|

||||

#### Validity

|

||||

|

||||

Participants will have one week (from receipt of this document) to review or even contest the content of these Minutes. After this period, it will be considered as accepted by all.

|

||||

|

||||

## 2.4. Document Publication

|

||||

-----------------------------

|

||||

|

||||

1. Whenever possible, send protected and reduced PDF versions to clients and partners for practicality;

|

||||

2. Remove personal data before sending files that have metadata, consult: https://support.office.com/pt-br/article/Remover-dados-ocultos-e-informa%C3%A7%C3%B5es-pessoais-de-documentos-do-Office-c2499d69-413c-469b-ace3-cf7e31a85953;

|

||||

3. Follow the company's document classification system for all published materials;

|

||||

4. Include appropriate data protection notices on documents containing personal or sensitive information;

|

||||

5. Maintain a document inventory for all published materials with retention schedules;

|

||||

6. Use digital rights management (DRM) features for highly sensitive documents;

|

||||

7. Implement version control for all published documents;

|

||||

8. Include a document history section showing all revisions and approvals;

|

||||

9. For documents containing personal data, include a reference to the legal basis for processing;

|

||||

10. Apply watermarks to draft documents or those containing sensitive information.

|

||||

|

||||

## 2.5. Secure File Exchange

|

||||

-----------------------------

|

||||

|

||||

1. 1GB available in SFTP to receive database dumps and other files, consult ProjectOffice@pragmatismo.com.br;

|

||||

2. You can use a program like WinSCP to access FTPS and upload the files via SFTP;

|

||||

3. For files containing personal data or sensitive information, use end-to-end encrypted transfer methods;

|

||||

4. Implement secure sharing with expiration dates and access logging for sensitive documents;

|

||||

5. When sharing credentials for secure file transfers, use separate communication channels for the URL and credentials;

|

||||

6. Maintain an audit log of all file transfers containing sensitive or regulated data;

|

||||

7. Scan all files for malware before uploading to company systems;

|

||||

8. Use secure electronic signature services for documents requiring formal approval.

|

||||

|

||||

### 2.5.1 Secure File Transfer Protocols

|

||||

|

||||

| Protocol | Use Case | Security Features |

|

||||

|----------|----------|-------------------|

|

||||

| SFTP | Standard file transfers | SSH encryption, authentication |

|

||||

| FTPS | Legacy system compatibility | SSL/TLS encryption |

|

||||

| HTTPS | Browser-based transfers | TLS encryption, authentication |

|

||||

| PGP | Additional encryption layer | End-to-end encryption, digital signatures |

|

||||

|

||||

## 2.6 Tasks and Self-Management

|

||||

------------------------

|

||||

|

||||

1. Give full credit to what was written in the task and the corporation gains in the culture of self-confidence. Except for the incomplete text of what to do. But, with the minimum of information, if possible, build a first version of what was understood. It is worth more to deliver a preliminary and discuss with this delivery, than to ask before starting;

|

||||

2. Document all stages of task progression in the designated project management system;

|

||||

3. Update task status in real-time to maintain transparency across teams;

|

||||

4. Include time tracking for regulatory compliance purposes when required;

|

||||

5. For tasks involving personal data processing, document the purpose and legal basis;

|

||||

6. Maintain clear documentation of security measures implemented during task execution.

|

||||

|

||||

## 2.7 Data Protection Communication

|

||||

-------------------------------

|

||||

|

||||

### 2.7.1 Communicating with Data Subjects

|

||||

|

||||

1. All communications with data subjects (customers, employees, etc.) regarding their personal data must follow approved templates;

|

||||

2. Responses to data subject requests (access, deletion, rectification) must be tracked and completed within regulatory timeframes;

|

||||

3. Verification procedures must be followed before disclosing personal information to individuals claiming to be data subjects;

|

||||

4. Communications regarding data breaches must follow the Incident Response Plan and comply with notification requirements;

|

||||

5. When collecting personal data, ensure appropriate privacy notices are provided.

|

||||

|

||||

### 2.7.2 Internal Data Protection Communication

|

||||

|

||||

1. Changes to data protection policies must be communicated to all employees through official channels;

|

||||

2. Regular awareness communications should be sent regarding data protection best practices;

|

||||

3. Department-specific guidance should be provided for teams handling different categories of personal data;

|

||||

4. Create a clear escalation path for reporting potential data protection issues;

|

||||

5. Maintain documentation of all data protection communications for compliance purposes.

|

||||

|

||||

## 2.8 Communication Security

|

||||

-----------------------

|

||||

|

||||

### 2.8.1 Secure Communications Channels

|

||||

|

||||

1. Use encrypted communications channels for all sensitive or confidential information;

|

||||

2. For highly sensitive discussions, consider in-person meetings in secure locations;

|

||||

3. Avoid discussing confidential matters in public spaces or on unsecured communication channels;

|

||||

4. Implement end-to-end encryption for messaging when discussing sensitive topics;

|

||||

5. Use secure video conferencing solutions that offer encryption and access controls.

|

||||

|

||||

### 2.8.2 Digital Communications Security

|

||||

|

||||

1. Enable two-factor authentication for all corporate communication accounts;

|

||||

2. Use strong, unique passwords for all communication platforms;

|

||||

3. Regularly update communication software and applications;

|

||||

4. Be vigilant against phishing attempts targeting corporate communications;

|

||||

5. Apply appropriate access controls to communication channels based on the sensitivity of information;

|

||||

6. Regularly audit access to communication systems containing sensitive information.

|

||||

|

||||

## 2.9 Compliance Documentation Communications

|

||||

----------------------------------------

|

||||

|

||||

### 2.9.1 Regulatory Communications

|

||||

|

||||

1. Maintain a register of all communications with regulatory authorities;

|

||||

2. Route all regulatory inquiries to the designated compliance officer;

|

||||

3. Document all formal responses to regulatory bodies;

|

||||

4. Keep records of all compliance-related communications for the period required by applicable regulations;

|

||||

5. Review regulatory communications for accuracy and consistency before sending.

|

||||

|

||||

### 2.9.2 Compliance Reporting

|

||||

|

||||

1. Establish clear reporting channels for compliance concerns;

|

||||

2. Provide regular compliance updates to management through standardized reporting formats;

|

||||

3. Document all compliance training communications and attendance;

|

||||

4. Maintain evidence of communication of policy updates to relevant personnel;

|

||||

5. Create and distribute compliance newsletters highlighting important regulatory changes.

|

||||

|

||||

## 2.10 Crisis Communications

|

||||

-----------------------

|

||||

|

||||

### 2.10.1 Emergency Communication Protocol

|

||||

|

||||

1. Establish designated spokespersons for different types of crisis situations;

|

||||

2. Create pre-approved message templates for common crisis scenarios;

|

||||

3. Implement a notification cascade for emergency communications;

|

||||

4. Maintain up-to-date emergency contact information for all key personnel;

|

||||

5. Test emergency communication channels regularly.

|

||||

|

||||

### 2.10.2 Data Breach Communications

|

||||

|

||||

1. Follow the established Data Breach Response Plan for all communications;

|

||||

2. Prepare templates for internal and external breach notifications that comply with GDPR, LGPD, and other applicable regulations;

|

||||

3. Establish timeframes for breach notifications aligned with regulatory requirements;

|

||||

4. Document all communications during a breach incident;

|

||||

5. Conduct post-incident reviews of communication effectiveness.

|

||||

|

|

@ -1,94 +0,0 @@

|

|||

---

|

||||

sidebar_position: 20

|

||||

---

|

||||

|

||||

# Package Based principles

|

||||

|

||||

Packages are folders in the file system, synced with cloud storages and

|

||||

content management systems like SharePoint and even sent like .zip files on a e-mail.

|

||||

Just to increse bot knowledge, intelligence and how they look to us. So working on a

|

||||

General Bots project is like to split the work on several packages if needed and work

|

||||

on a package at once or even share the work with collegues, agencies or development

|

||||

companies to more advanced package building. Composite packages on GeneralBots:

|

||||

|

||||

|

||||

|

||||

|

||||

# Your own data

|

||||

|

||||

You will see your data in .gbdata.

|

||||

|

||||

## How To

|

||||

|

||||

### Configure the server to deploy specific directory

|

||||

|

||||

1. Create/Edit the .env file and add the ADDITIONAL_DEPLOY_PATH key pointing to the .gbai local parent folder of .gbapp, .gbot, .gbtheme, .gbkb package directories.

|

||||

2. Specify STORAGE_SYNC to TRUE so database sync is run when the server is run.

|

||||

3. In case of Microsoft SQL Server add the following keys: STORAGE_SERVER, STORAGE_NAME, STORAGE_USERNAME, STORAGE_PASSWORD, STORAGE_DIALECT to `mssql`.

|

||||

|

||||

Note:

|

||||

|

||||

- You can specify several bots separated by semicolon, the BotServer will serve all of them at once.

|

||||

|

||||

## Description of packages

|

||||

|

||||

### .gbai

|

||||

|

||||

Embraces all packages types (content, logic & conversation) into a pluggable bot

|

||||

directory. [A sample .gbai is available](https://github.com/pragmatismo-io/IntranetBotQuickStart.gbai).

|

||||

|

||||

### .gbapp

|

||||

|

||||

The artificial intelligence extensions in form of pluggable apps. Dialogs,

|

||||

Services and all model related to data. A set of interactions, use cases,

|

||||

integrations in form of conversationals dialogs.

|

||||

The .gbapp adds the General Bot base library (botlib) for building Node.js TypeScript Apps packages.

|

||||

|

||||

Four components builds up a General Bot App:

|

||||

|

||||

- dialogs

|

||||

- models

|

||||

- services

|

||||

- tests

|

||||

|

||||

#### Dialogs

|

||||

|

||||

All code contained in a dialog builds the flow to custom conversations in

|

||||

built-in and additional packages. GeneralBots also has the user's direct speech dialog, containing the spell checker.

|

||||

|

||||

#### Models

|

||||

|

||||

Models builds the foundation of data relationships in form of entities.

|

||||

|

||||

#### Services

|

||||

|

||||

Services are a façade for bot back-end logic and other custom processing.

|

||||

all GeneralBots functionality comes down to services.

|

||||

|

||||

#### Tests

|

||||

|

||||

Tests try to automate code execution validation before crashing in production.

|

||||

|

||||

### .gbot

|

||||

|

||||

An expression of an artificial inteligence entity. A .gbot file defines

|

||||

all bots dependencies related to services and other resources.

|

||||

|

||||

### .gbtheme

|

||||

|

||||

A theme of a bot at a given time. CSS files & images that can compose all UI

|

||||

presentation and using it a branding can be done. [A sample .gbtheme is available](https://github.com/pragmatismo-io/Office365.gbtheme)

|

||||

|

||||

### .gbkb

|

||||

|

||||

A set of subjects that bot knows in a form of hierarchical menu-based QnA. [A sample .gbkb is available](https://github.com/pragmatismo-io/ProjectOnline.gbkb).

|

||||

|

||||

### .gblib

|

||||

|

||||

Shared code that can be used across bot apps.

|

||||

|

||||

## System Package Quick Reference

|

||||

|

||||

|Whatsapp|Web|Core|KB|

|

||||

|----|-----|----|----|

|

||||

|[whatsapp.gblib](https://github.com/pragmatismo-io/BotServer/tree/master/packages/whatsapp.gblib)|[default.gbui](https://github.com/pragmatismo-io/BotServer/tree/master/packages/default.gbui)|[core.gbapp](https://github.com/pragmatismo-io/BotServer/tree/master/packages/core.gbapp)|[kb.gbapp](https://github.com/pragmatismo-io/BotServer/tree/master/packages/kb.gbapp)|

|

||||

902

docs/chapter-03-ALM.md

Normal file

902

docs/chapter-03-ALM.md

Normal file

|

|

@ -0,0 +1,902 @@

|

|||

---

|

||||

title: 3. ALM - Application Lifecycle Management

|

||||

sidebar_label: 3. ALM

|

||||

sidebar_position: 3

|

||||

---

|

||||

|

||||

# 3. Application Lifecycle Management (ALM)

|

||||

|

||||

## 3.1. Conceitos Fundamentais de ALM

|

||||

|

||||

### 3.1.1. Definição e Importância

|

||||

|

||||

O Application Lifecycle Management (ALM) é uma abordagem integrada para gerenciar todos os aspectos do ciclo de vida de uma aplicação, desde a concepção inicial até a implantação e manutenção. Na Pragmatismo, o ALM é especialmente importante devido à natureza crítica dos projetos de IA e General Bots, que exigem rastreabilidade, segurança e conformidade com padrões regulatórios.

|

||||

|

||||

O ALM da Pragmatismo foi projetado para atender às necessidades específicas de conformidade com ISO 27001, HIPAA e LGPD, garantindo que todas as fases do desenvolvimento de software atendam aos requisitos de segurança da informação, proteção de dados pessoais e melhores práticas da indústria.

|

||||

|

||||

### 3.1.2. Componentes Principais do ALM

|

||||

|

||||

- **Gestão de Requisitos**: Documentação, rastreamento e priorização de requisitos

|

||||

- **Gestão de Desenvolvimento**: Controle de código-fonte, integração contínua e entrega contínua

|

||||

- **Gestão de Testes**: Testes automatizados, testes de segurança e testes de conformidade

|

||||

- **Gestão de Implantação**: Implantação em ambientes controlados com registro de auditoria

|

||||

- **Gestão de Operações**: Monitoramento, manutenção e resposta a incidentes

|

||||

|

||||

### 3.1.3. Benefícios do ALM para Projetos de IA e General Bots

|

||||

|

||||

- Rastreabilidade completa de requisitos até código e testes

|

||||

- Auditabilidade para fins regulatórios (ISO 27001, HIPAA, LGPD)

|

||||

- Redução de riscos de segurança e privacidade

|

||||

- Melhoria contínua do processo de desenvolvimento

|

||||

- Aceleração do time-to-market mantendo a qualidade e a conformidade

|

||||

|

||||

## 3.2. Estruturação do Ambiente ALM

|

||||

|

||||

### 3.2.1. Organização de Áreas e Iterações

|

||||

|

||||

1. Use áreas para agrupar (se necessário) requisitos e outras entidades por versão, grupo, ou qualquer outro agrupamento necessário. Geralmente apenas uma área é suficiente para um projeto isolado ou inicial. Ver artigo sobre como [personalizar áreas](https://docs.microsoft.com/en-us/vsts/work/customize/set-area-paths).

|

||||

|

||||

2. User iterações para definir o cronograma do projeto. Ver [artigo](https://docs.microsoft.com/en-us/vsts/work/customize/set-iteration-paths-sprints)

|

||||

|

||||

3. O modelo CMMI deve ser o modelo usado para confecionar projetos, mesmo em métodos ágeis.

|

||||

|

||||

4. Para editar o cronograma do projeto visite ``` https:///_admin/_work

|

||||

|

||||

5. Para realizar anotações diversas em tarefas, requisitos, questões e outras entidades, utilize o campo Discussion, de modo que o histórico seja automaticamente registrado com data/hora de quem registrou e o texto da anotação.

|

||||

|

||||

6. Apenas inclua as pessoas na linha de conversação, durante a edição de questões, tarefas ou requisitos até que estas precisem realmente ter algum item de ação atribuída a elas.

|

||||

|

||||

7. Escreva o texto do item corporativo de modo dissertativo.

|

||||

|

||||

### 3.2.2. Estruturação para Compliance

|

||||

|

||||

1. **Áreas de Compliance**: Criar áreas específicas para requisitos relacionados a ISO 27001, HIPAA e LGPD, facilitando a rastreabilidade e auditoria.

|

||||

|

||||

2. **Iterações de Compliance**: Definir iterações dedicadas à revisão de conformidade antes de cada release major.

|

||||

|

||||

3. **Tags de Compliance**: Utilizar tags padronizadas (ISO27001, HIPAA, LGPD) para marcar requisitos e tarefas relacionadas à conformidade.

|

||||

|

||||

4. **Artefatos de Compliance**: Manter uma biblioteca de artefatos de compliance que podem ser reutilizados em diferentes projetos.

|

||||

|

||||

### 3.2.3. Integrações com Ferramentas de Segurança

|

||||

|

||||

1. **SAST (Static Application Security Testing)**: Integração com ferramentas de análise estática de código

|

||||

|

||||

2. **DAST (Dynamic Application Security Testing)**: Integração com ferramentas de análise dinâmica

|

||||

|

||||

3. **SCA (Software Composition Analysis)**: Verificação de dependências e bibliotecas

|

||||

|

||||

4. **Gestão de Vulnerabilidades**: Integração com sistemas de registro e acompanhamento de vulnerabilidades

|

||||

|

||||

### 3.2.4. Configuração de Pipelines de CI/CD Seguros

|

||||

|

||||

1. **Verificações de Segurança**: Configurar gates de segurança nos pipelines de CI/CD

|

||||

|

||||

2. **Testes Automatizados de Compliance**: Incluir testes automatizados de conformidade nos pipelines

|

||||

|

||||

3. **Aprovações e Controles de Acesso**: Configurar aprovações baseadas em papéis para implantações em ambientes sensíveis

|

||||

|

||||

4. **Logging e Auditoria**: Configurar logging detalhado de todas as ações nos pipelines

|

||||

|

||||

## 3.3. Papéis e Responsabilidades

|

||||

|

||||

### 3.3.1. Papéis Comuns a Todos os Projetos

|

||||

|

||||

#### 3.3.1.1. Capacitação

|

||||

|

||||

##### 3.3.1.1.1 Gerenciamento do Ciclo de Vida da Aplicação

|

||||

|

||||

(Duração: 30 min. Público: Analistas de Sistemas e Gerentes de Projetos)

|

||||

[Artigo](https://docs.microsoft.com/pt-br/vsts/security/get-started-stakeholder)

|

||||

|

||||

E mais:

|

||||

|

||||

Itens de Trabalho(Work Items)

|

||||

|

||||

Visão geral de todos os tipos de itens de trabalho como requisitos, questões, defeitos, riscos, revisões, requisições de mudança.

|

||||

|

||||

Fluxo de Questões

|

||||

|

||||

Como trafegar informações pelo fluxo de questões e usar o campo Discussion mantendo o Description como o campo mais atualizado.

|

||||

|

||||

Wiki Como visualizar a Wiki do projeto e contribuir com informações e Atas.

|

||||

|

||||

##### 3.3.1.1.2 Criando um Perfil de Navegador por cliente.

|

||||

|

||||

1. No canto superior do navegador, clique no nome de seu usuário(a);

|

||||

2. Em seguida, Gerenciar Pessoas;

|

||||

3. Clique em Adicionar;

|

||||

4. Digite o nome do Perfil e clique em Salvar;

|

||||

5. Pronto.

|

||||

|

||||

##### 3.3.1.1.3 Capacitação em Compliance

|

||||

|

||||

1. **Treinamento ISO 27001**: Conceitos básicos de segurança da informação e requisitos da ISO 27001

|

||||

|

||||

2. **Treinamento HIPAA/LGPD**: Proteção de dados pessoais e dados de saúde

|

||||

|

||||

3. **Treinamento em Desenvolvimento Seguro**: Práticas de codificação segura e prevenção de vulnerabilidades

|

||||

|

||||

4. **Treinamento em Resposta a Incidentes**: Procedimentos para identificação e resposta a incidentes de segurança

|

||||

|

||||

### 3.3.2. Cliente

|

||||

|

||||

Porquê principal da companhia, foco das atenções e zelo, tem registradas todas as suas ideias de modo contínuo recebendo a melhor arquitetura disruptiva e sustentável. No contexto de projetos de IA e General Bots, o cliente deve:

|

||||

|

||||

1. **Fornecer Requisitos Claros**: Especificar claramente os requisitos funcionais e de segurança/privacidade

|

||||

|

||||

2. **Participar das Revisões**: Participar ativamente das revisões de requisitos e demonstrações

|

||||

|

||||

3. **Validar Compliance**: Validar que os requisitos de compliance específicos do seu setor foram atendidos

|

||||

|

||||

4. **Reportar Incidentes**: Reportar prontamente quaisquer incidentes de segurança ou privacidade

|

||||

|

||||

### 3.3.3. Arquiteta de Solução

|

||||

|

||||

Quem define o modo que código, artefatos e dados serão elaborados através de novas ideias disruptivas mas factíveis, técnicas e padrões de indústria consagrados. Para projetos de IA e General Bots, a arquiteta de solução também deve:

|

||||

|

||||

1. **Arquitetura de Segurança**: Definir controles de segurança e privacidade por design

|

||||

|

||||

2. **Arquitetura de Compliance**: Garantir que a arquitetura atenda aos requisitos regulatórios

|

||||

|

||||

3. **Avaliação de Risco**: Realizar avaliações de risco durante o design da solução

|

||||

|

||||

4. **Revisão de Arquitetura**: Conduzir revisões regulares da arquitetura para identificar possíveis vulnerabilidades

|

||||

|

||||

### 3.3.4. Gerente de Projetos

|

||||

|

||||

Quem mantém o projeto no custo, prazo, escopo e qualidade utilizando as melhores práticas de comunicação juntamente das melhores ferramentas de gestão do ciclo de vida da aplicação dentro do meio disruptivo. Para projetos de IA e General Bots, o gerente de projetos também deve:

|

||||

|

||||

1. **Gestão de Riscos de Compliance**: Identificar e mitigar riscos relacionados à compliance

|

||||

|

||||

2. **Coordenação de Auditorias**: Coordenar auditorias internas e externas de segurança e compliance

|

||||

|

||||

3. **Gestão de Documentação de Compliance**: Garantir que toda a documentação necessária está sendo produzida e mantida

|

||||

|

||||

4. **Comunicação de Riscos**: Comunicar riscos de segurança e compliance aos stakeholders

|

||||

|

||||

#### 3.3.4.1. Aplicação de crédito em nuvem

|

||||

|

||||

1. Necessário verificar validade e crédito em USD do Voucher para verificar se atende o projeto;

|

||||

|

||||

2. Aplicar o voucher numa contra criada especificamente para o projeto ou no cliente consultando o EscritorioDeProjetos@Pragmatismo para tal, [Referência](https://www.microsoftazurepass.com/Home/HowTo).

|

||||

|

||||

3. Caso a conta especifica seja usada, ela será a administradora da nuvem. Convidar os envolvidos assim que a conta for criada e colocar operations@Pragmatismo como Administradora e as demais pessoas que terão este tipo de acesso.

|

||||

|

||||

#### 3.3.4.2. Reunião do Escritório de Projetos

|

||||

|

||||

1. Verificar se existem questões, requisitos, riscos, requisições de mudança e outras pendências antes da reunião.

|

||||

|

||||

2. Preparar a lista de itens pendentes para discussão com base em questões pendentes.

|

||||

|

||||

3. Além dos itens de controle da aplicação, apresentar cronograma & escopo juntamente da satisfação geral do cliente.

|

||||

|

||||

4. Incluir na pauta itens específicos sobre compliance e segurança.

|

||||

|

||||

### 3.3.5. Analista Desenvolvedor(a)

|

||||

|

||||

Quem identifica requisitos e os codifica em código-fontes e ativos associados de acordo com as melhores práticas da indústria. Para projetos de IA e General Bots, o(a) analista desenvolvedor(a) também deve:

|

||||

|

||||

1. **Desenvolvimento Seguro**: Aplicar práticas de desenvolvimento seguro em todo o código

|

||||

|

||||

2. **Tratamento Seguro de Dados**: Implementar mecanismos seguros para processamento e armazenamento de dados

|

||||

|

||||

3. **Testes de Segurança**: Realizar testes unitários que incluam casos de teste de segurança

|

||||

|

||||

4. **Revisão de Código**: Participar de revisões de código com foco em segurança e compliance

|

||||

|

||||

### 3.3.6. Analista de Qualidade

|

||||

|

||||

Quem certifica que os requisitos especificados estão de acordo com a experiência final de utilização ou operação do projeto. Para projetos de IA e General Bots, o analista de qualidade também deve:

|

||||

|

||||

1. **Testes de Segurança**: Realizar testes específicos de segurança e privacidade

|

||||

|

||||

2. **Verificação de Compliance**: Verificar se os requisitos de compliance foram atendidos

|

||||

|

||||

3. **Testes de Penetração**: Coordenar ou realizar testes de penetração

|

||||

|

||||

4. **Análise de Vulnerabilidades**: Realizar varreduras de vulnerabilidade regularmente

|

||||

|

||||

#### 3.3.6.1. Métodos

|

||||

|

||||

##### BDD com Gherkin

|

||||

|

||||

[Gherkin](https://github.com/cucumber/cucumber/wiki/Gherkin)

|

||||

|

||||

Para projetos de IA e General Bots, recomenda-se a adaptação do BDD para incluir critérios específicos de segurança e compliance:

|

||||

|

||||

```gherkin

|

||||

Funcionalidade: Processamento seguro de dados pessoais

|

||||

Como um usuário do sistema

|

||||

Eu quero que meus dados pessoais sejam processados de forma segura

|

||||

Para que minha privacidade seja protegida

|

||||

|

||||

Cenário: Armazenamento de dados sensíveis

|

||||

Dado que eu forneço dados sensíveis ao sistema

|

||||

Quando os dados são armazenados

|

||||

Então os dados devem ser criptografados

|

||||

E o acesso aos dados deve ser registrado em log de auditoria

|

||||

E os dados devem ter uma política de retenção definida

|

||||

```

|

||||

|

||||

### 3.3.7. Oficial de Segurança da Informação

|

||||

|

||||

Papel específico para projetos de IA e General Bots com requisitos rigorosos de segurança e compliance:

|

||||

|

||||

1. **Avaliação de Segurança**: Realizar avaliações regulares de segurança do projeto

|

||||

|

||||

2. **Definição de Políticas**: Definir políticas de segurança específicas para o projeto

|

||||

|

||||

3. **Resposta a Incidentes**: Coordenar a resposta a incidentes de segurança

|

||||

|

||||

4. **Conformidade Regulatória**: Garantir que o projeto esteja em conformidade com regulamentações aplicáveis

|

||||

|

||||

### 3.3.8. Especialista em Compliance

|

||||

|

||||

Papel específico para projetos com requisitos rigorosos de compliance:

|

||||

|

||||

1. **Interpretação Regulatória**: Interpretar requisitos regulatórios e traduzi-los em requisitos técnicos

|

||||

|

||||

2. **Documentação de Compliance**: Preparar e manter documentação de compliance

|

||||

|

||||

3. **Auditorias**: Conduzir auditorias internas de compliance

|

||||

|

||||

4. **Remediação**: Coordenar esforços de remediação para problemas de compliance identificados

|

||||

|

||||

## 3.4. Configuração e Uso do ALM

|

||||

|

||||

### 3.4.1. Configuração Inicial do Projeto

|

||||

|

||||

1. **Criação do Projeto**: Criar o projeto no ALM utilizando o modelo CMMI

|

||||

|

||||

2. **Configuração de Áreas**: Configurar áreas para organizar o trabalho, incluindo áreas específicas para compliance

|

||||

|

||||

3. **Configuração de Iterações**: Configurar iterações alinhadas ao cronograma do projeto

|

||||

|

||||

4. **Configuração de Políticas**: Configurar políticas de branch, build e release

|

||||

|

||||

5. **Configuração de Dashboards**: Configurar dashboards para visualização do status do projeto e métricas de compliance

|

||||

|

||||

### 3.4.2. Gestão de Requisitos

|

||||

|

||||

1. **Cadastro de Requisitos**: Cadastrar requisitos funcionais, não funcionais e de compliance

|

||||

|

||||

2. **Rastreabilidade**: Estabelecer links de rastreabilidade entre requisitos, testes e código

|

||||

|

||||

3. **Priorização**: Priorizar requisitos considerando impacto em segurança e compliance

|

||||

|

||||

4. **Aprovação**: Estabelecer processo de aprovação formal para requisitos

|

||||

|

||||

### 3.4.3. Gestão de Código-Fonte

|

||||

|

||||

1. **Organização de Repositórios**: Organizar repositórios de forma a facilitar a gestão de segurança e compliance

|

||||

|

||||

2. **Controle de Versão**: Utilizar práticas robustas de controle de versão

|

||||

|

||||

3. **Branches e Pull Requests**: Utilizar branches e pull requests para revisão de código

|

||||

|

||||

4. **Políticas de Branch**: Configurar políticas de branch que exijam revisão de código

|

||||

|

||||

### 3.4.4. Gestão de Build e Release

|

||||

|

||||

1. **Pipelines de CI/CD**: Configurar pipelines de integração contínua e entrega contínua

|

||||

|

||||

2. **Gates de Qualidade**: Implementar gates de qualidade nos pipelines

|

||||

|

||||

3. **Aprovações**: Configurar aprovações necessárias para releases em ambientes de produção

|

||||

|

||||

4. **Logs de Auditoria**: Configurar logs de auditoria detalhados para todas as atividades de build e release

|

||||

|

||||

### 3.4.5. Gestão de Testes

|

||||

|

||||

1. **Planejamento de Testes**: Planejar testes de forma abrangente, incluindo testes de segurança e compliance

|

||||

|

||||

2. **Execução de Testes**: Executar testes de forma automatizada sempre que possível

|

||||

|

||||

3. **Relatórios de Teste**: Gerar relatórios detalhados dos resultados dos testes

|

||||

|

||||

4. **Cobertura de Testes**: Monitorar e melhorar continuamente a cobertura de testes

|

||||

|

||||

### 3.4.6. Gestão de Incidentes e Defeitos

|

||||

|

||||

1. **Registro de Incidentes**: Registrar todos os incidentes, incluindo incidentes de segurança

|

||||

|

||||

2. **Classificação de Incidentes**: Classificar incidentes por gravidade e impacto

|

||||

|

||||

3. **Resolução de Incidentes**: Resolver incidentes de acordo com SLAs definidos

|

||||

|

||||

4. **Análise de Causa Raiz**: Realizar análise de causa raiz para incidentes significativos

|

||||

|

||||

### 3.4.7. Gestão de Documentação

|

||||

|

||||

1. **Documentação Técnica**: Manter documentação técnica atualizada

|

||||

|

||||

2. **Documentação de Compliance**: Manter documentação específica de compliance

|

||||

|

||||

3. **Documentação de Segurança**: Manter documentação de segurança atualizada

|

||||

|

||||

4. **Documentação de Operações**: Manter documentação de operações atualizada

|

||||

|

||||

## 3.5. Específico para Projetos de IA e General Bots

|

||||

|

||||

### 3.5.1. Requisitos Específicos

|

||||

|

||||

1. **Rastreabilidade de Dados de Treinamento**: Manter rastreabilidade completa dos dados utilizados para treinamento de modelos de IA

|

||||

|

||||

2. **Documentação de Algoritmos**: Documentar detalhadamente os algoritmos utilizados

|

||||

|

||||

3. **Registro de Experimentos**: Manter registro detalhado dos experimentos realizados

|

||||

|

||||

4. **Versionamento de Modelos**: Implementar versionamento robusto de modelos de IA

|

||||

|

||||

### 3.5.2. Testes Específicos

|

||||

|

||||

1. **Testes de Viés**: Realizar testes para identificar e mitigar viés nos modelos de IA

|

||||

|

||||

2. **Testes de Robustez**: Testar a robustez dos modelos contra entradas adversariais

|

||||

|

||||

3. **Testes de Explicabilidade**: Verificar a explicabilidade dos resultados dos modelos

|

||||

|

||||

4. **Testes de Conformidade Ética**: Verificar conformidade com princípios éticos de IA

|

||||

|

||||

### 3.5.3. Monitoramento Específico

|

||||

|

||||

1. **Monitoramento de Drift**: Monitorar drift em modelos de IA em produção

|

||||

|

||||

2. **Monitoramento de Performance**: Monitorar continuamente a performance dos modelos

|

||||

|

||||

3. **Monitoramento de Uso**: Monitorar padrões de uso dos modelos

|

||||

|

||||

4. **Alertas de Anomalias**: Configurar alertas para comportamentos anômalos

|

||||

|

||||

## 3.6. Compliance e Regulamentações

|

||||

|

||||

### 3.6.1. ISO 27001

|

||||

|

||||

1. **Mapeamento de Requisitos**: Mapear requisitos da ISO 27001 para requisitos do sistema

|

||||

|

||||

2. **Controles Técnicos**: Implementar controles técnicos requeridos pela ISO 27001

|

||||

|

||||

3. **Documentação**: Manter documentação requerida pela ISO 27001

|

||||

|

||||

4. **Auditorias**: Preparar para auditorias de certificação e recertificação

|

||||

|

||||

### 3.6.2. HIPAA

|

||||

|

||||

1. **PHI (Protected Health Information)**: Implementar proteções específicas para PHI

|

||||

|

||||

2. **BAAs (Business Associate Agreements)**: Gerenciar BAAs com fornecedores

|

||||

|

||||

3. **Notificação de Violações**: Implementar procedimentos para notificação de violações

|

||||

|

||||

4. **Treinamento**: Realizar treinamento específico sobre HIPAA

|

||||

|

||||

### 3.6.3. LGPD

|

||||

|

||||

1. **Bases Legais**: Documentar bases legais para processamento de dados

|

||||

|

||||

2. **Direitos dos Titulares**: Implementar mecanismos para atender direitos dos titulares

|

||||

|

||||

3. **Relatório de Impacto**: Realizar relatórios de impacto à proteção de dados pessoais

|

||||

|

||||

4. **DPO (Data Protection Officer)**: Designar e suportar o DPO

|

||||

|

||||

### 3.6.4. Outras Regulamentações

|

||||

|

||||

1. **GDPR**: Para projetos com impacto na União Europeia

|

||||

|

||||

2. **CCPA/CPRA**: Para projetos com impacto na Califórnia

|

||||

|

||||

3. **Regulamentações Setoriais**: Para projetos em setores específicos (financeiro, saúde, etc.)

|

||||

|

||||

4. **Regulamentações Locais**: Para projetos com impacto em jurisdições específicas

|

||||

|

||||

## 3.7. Métricas e KPIs

|

||||

|

||||

### 3.7.1. Métricas de Qualidade

|

||||

|

||||

1. **Densidade de Defeitos**: Número de defeitos por linhas de código

|

||||

|

||||

2. **Cobertura de Testes**: Percentual do código coberto por testes

|

||||

|

||||

3. **Taxa de Retrabalho**: Percentual de código que precisa ser reescrito

|

||||

|

||||

4. **Tempo Médio de Resolução de Defeitos**: Tempo médio para resolver defeitos

|

||||

|

||||

### 3.7.2. Métricas de Segurança

|

||||

|

||||

1. **Vulnerabilidades Encontradas**: Número de vulnerabilidades encontradas em varreduras

|

||||

|

||||

2. **Tempo de Remediação de Vulnerabilidades**: Tempo médio para remediar vulnerabilidades

|

||||

|

||||

3. **Cobertura de Testes de Segurança**: Percentual de requisitos de segurança testados

|

||||

|

||||

4. **Incidentes de Segurança**: Número e gravidade de incidentes de segurança

|

||||

|

||||

### 3.7.3. Métricas de Compliance

|

||||

|

||||

1. **Conformidade com Requisitos**: Percentual de requisitos de compliance atendidos

|

||||

|

||||

2. **Achados de Auditoria**: Número e gravidade de achados em auditorias

|

||||

|

||||

3. **Tempo de Remediação**: Tempo médio para remediar achados de auditoria

|

||||

|

||||

4. **Cobertura de Treinamento**: Percentual da equipe treinada em requisitos de compliance

|

||||

|

||||

### 3.7.4. Métricas Específicas para IA e General Bots

|

||||

|

||||

1. **Acurácia do Modelo**: Medida da acurácia dos modelos de IA

|

||||

|

||||

2. **Taxa de Falsos Positivos/Negativos**: Taxa de falsos positivos e negativos

|

||||

|

||||

3. **Latência**: Tempo de resposta dos modelos em produção

|

||||

|

||||

4. **Uso de Recursos**: Uso de recursos computacionais pelos modelos

|

||||

|

||||

## 3.8. Melhores Práticas

|

||||

|

||||

### 3.8.1. Melhores Práticas Gerais

|

||||

|

||||

1. **Revisões Regulares**: Realizar revisões regulares de código, arquitetura e documentação

|

||||

|

||||

2. **Automação**: Automatizar o máximo possível do processo de desenvolvimento e testes

|

||||

|

||||

3. **Documentação**: Manter documentação atualizada e acessível

|

||||

|

||||

4. **Treinamento**: Investir em treinamento contínuo da equipe

|

||||

|

||||

### 3.8.2. Melhores Práticas de Segurança

|

||||

|

||||

1. **Security by Design**: Incorporar segurança desde o início do projeto

|

||||

|

||||

2. **Least Privilege**: Aplicar o princípio do privilégio mínimo

|

||||

|

||||

3. **Defense in Depth**: Implementar múltiplas camadas de defesa

|

||||

|

||||

4. **Regular Assessments**: Realizar avaliações regulares de segurança

|

||||

|

||||

### 3.8.3. Melhores Práticas de Compliance

|

||||

|

||||

1. **Privacy by Design**: Incorporar privacidade desde o início do projeto

|

||||

|

||||

2. **Data Minimization**: Coletar e armazenar apenas os dados necessários

|

||||

|

||||

3. **Regular Audits**: Realizar auditorias regulares de compliance

|

||||

|

||||

4. **Documentation**: Manter documentação detalhada de compliance

|

||||

|

||||

### 3.8.4. Melhores Práticas para IA e General Bots

|

||||

|

||||

1. **Ethical AI**: Seguir princípios éticos no desenvolvimento de IA

|

||||

|

||||

2. **Explainable AI**: Desenvolver modelos explicáveis sempre que possível

|

||||

|

||||

3. **Human Oversight**: Manter supervisão humana sobre decisões críticas

|

||||

|

||||

4. **Continuous Monitoring**: Monitorar continuamente o comportamento dos modelos

|

||||

|

||||

## 3.9. Tratamento de Defeitos

|

||||

|

||||

### 3.9.1 Desenvolvimento

|

||||

|

||||

1. Uma notificação do ALM é recebida;

|

||||

2. O exame do item de trabalho é realizado destinado a definir o Defeito como sendo um item de trabalho interno, através da classificação como Ativo, ao cálculo do esforço em horas para a resolução;

|

||||

3. Verifique se o relato do erro contém informações suficientes para a análise, do contrário, solicite tais informações de volta e finalize este ciclo;

|

||||

4. Determinar se o defeito é originado da plataforma ou da aplicação;

|

||||

5. Através do texto contido no Log, encontre a possível localização do problema no código-fonte.

|

||||

|

||||

Notas

|

||||

* Os defeitos devem conter o Log emitido pela aplicação, caso a aplicação não esteja disponibilizando informações suficientemente, é necessário que uma alteração seja realizada para a melhoria do Log;

|

||||

* Informações visuais como cor, podem ser adicionadas ao Log de modo a facilitar a leitura de modo complementar.

|

||||

* Capturas de telas devem ser acompanhadas dos Log textuais relativas ao mesmo momento da captura

|

||||

* Caso documentos sejam enviados, uma cópia contendo referências ao ALM deve ser criada e remetida de volta.

|

||||

|

||||

### 3.9.2. Classificação de Defeitos

|

||||

|

||||

1. **Crítico**: Impacto significativo na segurança, privacidade ou funcionalidade core

|

||||

2. **Alto**: Impacto na funcionalidade principal, mas sem comprometer segurança ou privacidade

|

||||

3. **Médio**: Impacto em funcionalidades secundárias

|

||||

4. **Baixo**: Impacto cosmético ou de usabilidade menor

|

||||

|

||||

### 3.9.3. SLAs para Resolução de Defeitos

|

||||

|

||||

| Classificação | Tempo de Resposta | Tempo de Resolução |

|

||||

|---------------|-------------------|-------------------|

|

||||

| Crítico | 2 horas | 24 horas |

|

||||

| Alto | 4 horas | 48 horas |

|

||||

| Médio | 8 horas | 5 dias úteis |

|

||||

| Baixo | 16 horas | 10 dias úteis |

|

||||

|

||||

### 3.9.4. Processo de Escalonamento

|

||||

|

||||

1. **Nível 1**: Analista Desenvolvedor(a) responsável

|

||||

2. **Nível 2**: Arquiteta de Solução

|

||||

3. **Nível 3**: Gerente de Projetos

|

||||

4. **Nível 4**: Diretoria

|

||||

|

||||

## 3.10. Ferramentas e Integração

|

||||

|

||||

1. **Azure DevOps**: Gerenciamento de ciclo de vida

|

||||

2. **GitHub**: Repositório de código e automaçãos

|

||||

3. **Jira**: Gestão de tarefas e defeitos (opcional)

|

||||

4. **Confluence**: Documentação colaborativa (opcional)

|

||||

5. **Forgejo**: ALM open-source

|

||||

|

||||

## 3.11. Templates e Artefatos

|

||||

|

||||

### 3.11.1. Templates de Documentação

|

||||

|

||||

1. **Documento de Requisitos**: Template padronizado para documentação de requisitos

|

||||

2. **Plano de Testes**: Template para planos de teste, incluindo testes de segurança e compliance

|

||||

3. **Relatório de Segurança**: Template para relatórios de segurança

|

||||

4. **Relatório de Compliance**: Template para relatórios de compliance

|

||||

|

||||

### 3.11.2. Checklists

|

||||

|

||||

1. **Checklist de Segurança**: Para revisão de segurança

|

||||

2. **Checklist de Compliance**: Para revisão de compliance

|

||||

3. **Checklist de Qualidade**: Para revisão de qualidade

|

||||

4. **Checklist de Prontidão para Produção**: Para revisão antes da implantação

|

||||

|

||||

### 3.11.3. Scripts e Automações

|

||||

|

||||

1. **Scripts de Análise**: Scripts para análise automatizada de código

|

||||

2. **Scripts de Deploy**: Scripts para implantação automatizada

|

||||

3. **Scripts de Teste**: Scripts para testes automatizados

|

||||

4. **Scripts de Monitoramento**: Scripts para monitoramento automatizado

|

||||

|

||||

# Links

|

||||

|

||||

| Title | Address |

|

||||

|------------------------------|--------------------------------------------------------------------------------------------|

|

||||

| Scaled Agile Framework & TFS | https://msdn.microsoft.com/pt-br/library/dn798712.aspx?f=255&MSPPError=-2147217396 |

|

||||

| ISO 27001 Overview | https://www.iso.org/isoiec-27001-information-security.html |

|

||||

| LGPD Guide | https://www.gov.br/cidadania/pt-br/acesso-a-informacao/lgpd |

|

||||

| HIPAA Guidelines | https://www.hhs.gov/hipaa/for-professionals/index.html |

|

||||

| Azure DevOps Documentation | https://docs.microsoft.com/en-us/azure/devops/?view=azure-devops |

|

||||

| Microsoft Security Guide | https://docs.microsoft.com/en-us/security/ |

|

||||

| OWASP Top 10 | https://owasp.org/www-project-top-ten/ |

|

||||

| ML Ops Guide | https://ml-ops.org/ |

|

||||

|

||||

## 3.13. Gestão de Dados no ALM

|

||||

|

||||

### 3.13.1. Classificação de Dados

|

||||

|

||||

A classificação de dados é essencial para projetos de IA e General Bots, especialmente para garantir a conformidade com regulamentações como LGPD e HIPAA. O ALM da Pragmatismo implementa as seguintes categorias de classificação:

|

||||

|

||||

1. **Dados Públicos**: Informações que podem ser livremente divulgadas sem restrições

|

||||

2. **Dados Internos**: Informações para uso interno da organização

|

||||

3. **Dados Confidenciais**: Informações sensíveis que requerem proteção adicional

|